Wazuh - Clamav

ClamAV est un logiciel antivirus open source qui est principalement utilisé pour la détection et la suppression de logiciels malveillants, tels que les virus, les vers et les chevaux de Troie, sur les systèmes informatiques.

Il est souvent utilisé sur les serveurs de messagerie électronique et les passerelles de courrier électronique pour analyser et filtrer les pièces jointes et les messages électroniques en temps réel, mais il peut également être utilisé sur des systèmes individuels pour scanner des fichiers et des répertoires. ClamAV est apprécié pour sa performance, sa légèreté et sa mise à jour régulière des signatures de virus pour une protection efficace contre les menaces.

Détection des virus

Lors d'un scan du système de fichiers, si ClamAV détecte un fichier malveillant, il le place en quarantaine et l'indique dans les logs, par exemple :

/root/eicar.com: Win.Test.EICAR_HDB-1 FOUND

Dans un contexte d'infrastructure, chaque système doit comporter un antivirus, en complément des autres outils de sécurité.

Tout comme log, Les logs de ClamAV doivent être traités (de manière automatisée ou pas), pour cela nous les remontons vers Wazuh.

ClamAv - Mise en place et test

On installe ClamAV :

apt update ; apt install clamav clamav-deamon -y ;

Par défaut, wazuh analyse déjà les logs du syslog (/var/log/syslog), on indique alors à ClamAv d'écrire ses logs dans le fichier syslog :

# sed -i 's/LogSyslog false/LogSyslog true/g' /etc/clamav/clamd.conf

On met à jour la base des définitions :

# systemctl stop clamav-freshclam

# freshclam

Thu Jan 11 08:17:59 2024 -> ClamAV update process started at Thu Jan 11 08:17:59 2024

Thu Jan 11 08:17:59 2024 -> daily.cvd database is up-to-date (version: 27150, sigs: 2050637, f-level: 90, builder: raynman)

Thu Jan 11 08:17:59 2024 -> main.cvd database is up-to-date (version: 62, sigs: 6647427, f-level: 90, builder: sigmgr)

Thu Jan 11 08:17:59 2024 -> bytecode.cvd database is up-to-date (version: 334, sigs: 91, f-level: 90, builder: anvilleg)

# systemctl enable clamav-freshclam --now

On télécharge un fichier malveillant puis on forçe le scan du répertoire :

# cd /root ; wget "https://www.eicar.org/download/eicar-com/?wpdmdl=8840&refresh=659fa3614d9ba1704960865" -O eicar.com

# clamscan -r /root -l /var/log/syslog

# tail -f /var/log/syslog

/root/test: Empty file

/root/TestEICAR.txt: Eicar-Signature FOUND

/root/snap/lxd/current: Symbolic link

/root/.ssh/authorized_keys: Empty file

/root/eicar.com: Win.Test.EICAR_HDB-1 FOUND

/root/index.html?wpdmdl=8840: Win.Test.EICAR_HDB-1 FOUND

----------- SCAN SUMMARY -----------

Known viruses: 8682377

Engine version: 0.103.11

Scanned directories: 32

Scanned files: 75

Infected files: 3

Data scanned: 0.44 MB

Data read: 0.30 MB (ratio 1.47:1)

Time: 53.572 sec (0 m 53 s)

Start Date: 2024:01:11 08:24:46

End Date: 2024:01:11 08:25:38

On constate ici que ClamAV a trouvé le fichier malveillant "eicar.com".

Configuration de Wazuh

Le décodeur pour l'antivirus est déjà présent par défaut : (/var/ossec/ruleset/rules/0320-clam_av_rules.xml)[https://github.com/wazuh/wazuh-ruleset/blob/master/rules/0320-clam_av_rules.xml].

Mise à jour de la base

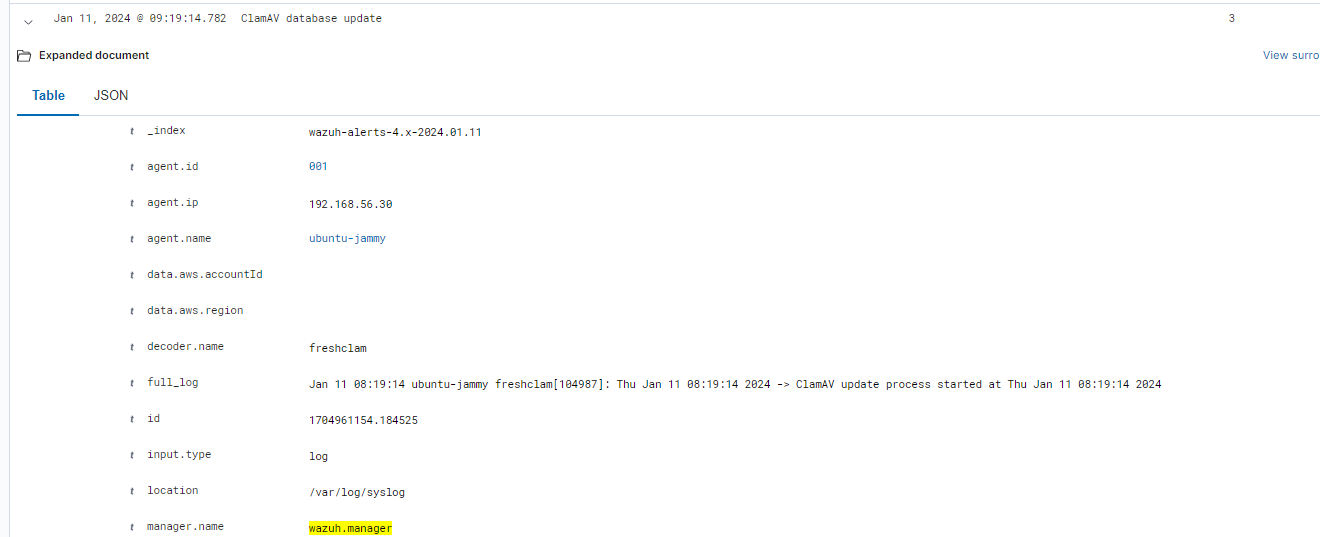

Wazuh parse les logs de ClamAV dans le syslog et remonte plusieurs informations.

- Dont la mise à jour de la base :

- Dont la découverte d'un fichier malveillant :